Las herramientas más interesantes de análisis de tráfico (Parte II): Netflow

Índice de contenidos

Introducción

Como veíamos en nuestra entrega anterior, conocer qué está pasando dentro de nuestra red puede ser una de las tareas más complejas que existe. A menos que contemos con las herramientas adecuadas, tan sólo nos podremos orientar por sensaciones u opiniones subjetivas. Para tomar decisiones necesitamos información y esa información nos la proporcionan las herramientas de análisis de trafico junto con los protocolos específicos en los que se basan.

Pero vayamos por partes. Nuestro objetivo es mejorar nuestra ‘visibilidad’, conocer qué está pasando dentro de nuestra red. ¿Quién conoce mejor lo que está circulando por las venas digitales? Nuestros dispositivos de red… ¡Hablemos con ellos!

Protocolos

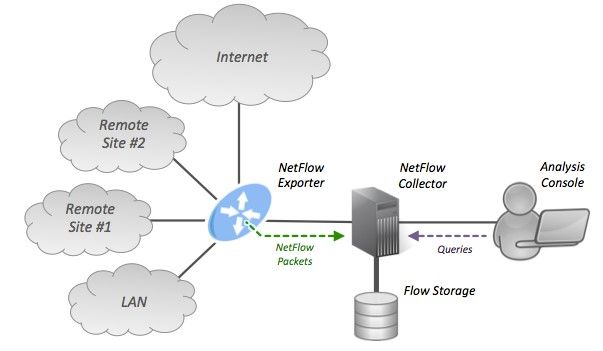

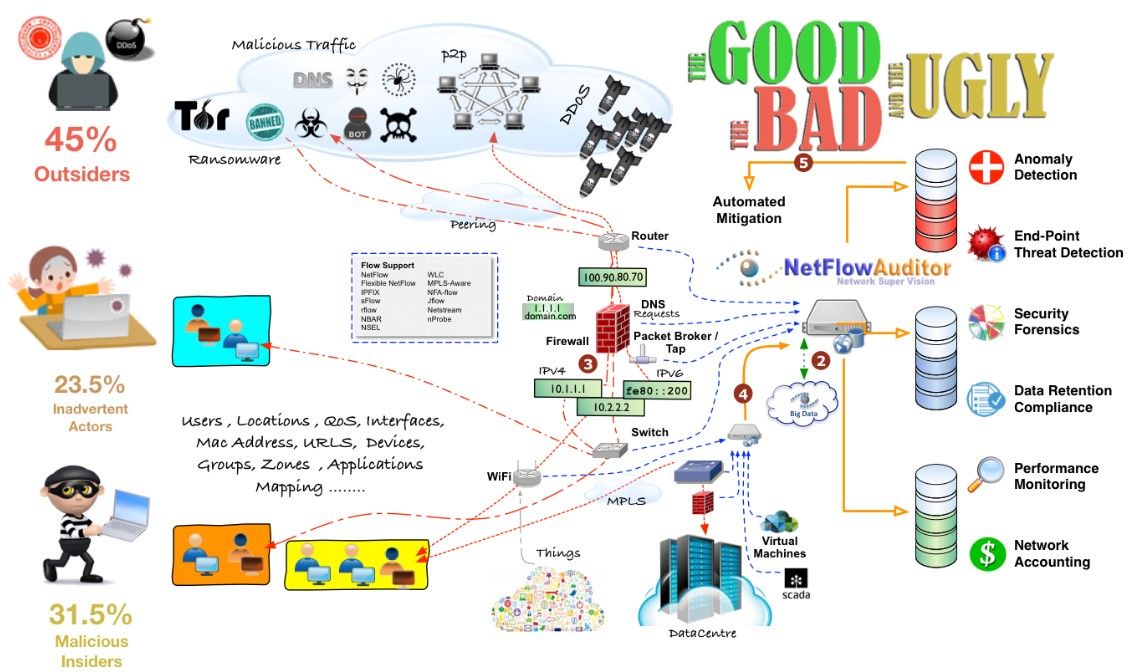

La idea general se basa en que una herramienta de análisis de tráfico recopile datos de los distintos elementos de red (firewalls, routers, switches, etc). Para ello se utiliza un lenguaje específico: los protocolos de monitorización de tráfico de red.

Estos protocolos son un conjunto de instrucciones y procedimientos por los cuales los dispositivos de red activan la recopilación de información de todo lo que pasa por la red (de manera resumida) y se lo envían a un ‘recopilador’, que es la herramienta final que procesa y almacena los datos. Finalmente es quien nos muestra la información que deseamos consultar.

Existen varios protocolos. Los más comunes serían:

- NetFlow (Cisco)

- sFlow (standart)

- jFlow (Juniper)

- IPFIX (standart de la IETF )

- AppFlow (Citrix)

- NetStream (HP/Huawei)

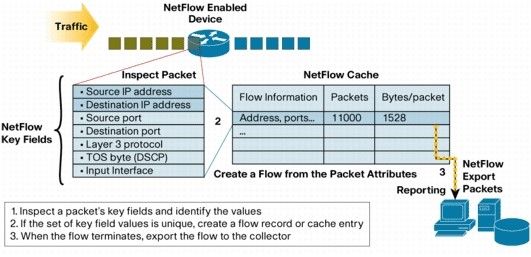

El funcionamiento es parecido en todos ellos y se basa en ‘flujos’, que no son más que el conjunto de paquetes que cumplen unas características comunes (IP origen, IP destino, puerto origen, etc).

Por ejemplo, si nos conectamos por HTTPS a un servidor Web de un banco, nuestro router, activando netflow, recopilará información de 2 flujos:

Flujo1: desde nuestro PC hasta el banco (misma IP origen, IP Destino, Puerto destino)

Flujo2: desde el banco al PC (misma IP origen, IP Destino, Puerto destino)

El router almacenará estadísticas y contadores en su caché local y, según la frecuencia definida en la configuración, se la enviará a la herramienta de análisis de tráfico.

Configuración general

Salvando algunas diferencias, la filosofía es muy parecida en todas las configuraciones. Podríamos resumirla en cuatro sencillos pasos:

- Se activa el protocolo en el dispositivo de red compatible (NetFlow Exporter).

- Se configura qué parámetros queremos agrupar en un flujo.

- Se establece un destino a enviar los datos ‘NetFlow Collector‘ (nuestra herramienta de monitorización compatible con el protocolo elegido).

- Configuramos nuestro ‘Netflow Collector’ para recibir los datos del dispositivo de red ajustando los parámetros de versión, protocolo, etc.

Herramientas de monitorización y análisis

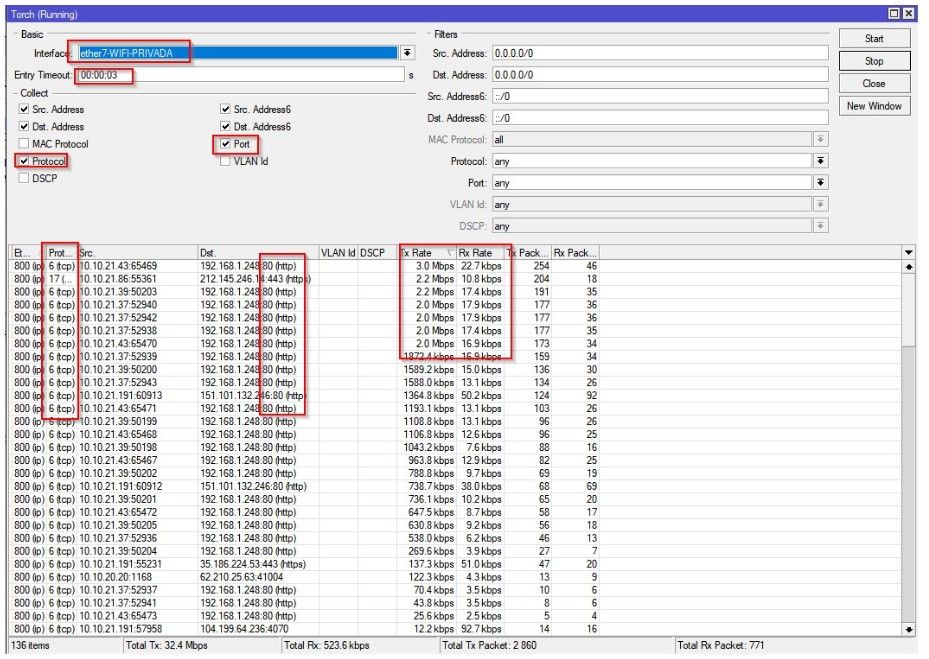

Como vimos en la entrada anterior del blog, una de las herramientas más prácticas que existen para el fabricante Mikrotik es ‘Torch‘. Con ella observamos a golpe de vista un grupo de conexiones y anchos de banda para una interfaz sencilla como es una wifi de la oficina.

Evidentemente, como hemos visto anteriormente, para eso están los protocolos de monitorización de red como Netflow. Es compatible con cientos de fabricantes de hardware (incluido Mikrotik) y se implementa en cientos de herramientas de análisis y monitorización de tráfico.

Por citar algunas de las más importantes, y sin pretender hacer un análisis exhaustivo de cada herramienta, aquí os dejamos algunas recomendaciones para que vayáis experimentando vosotros mismos:

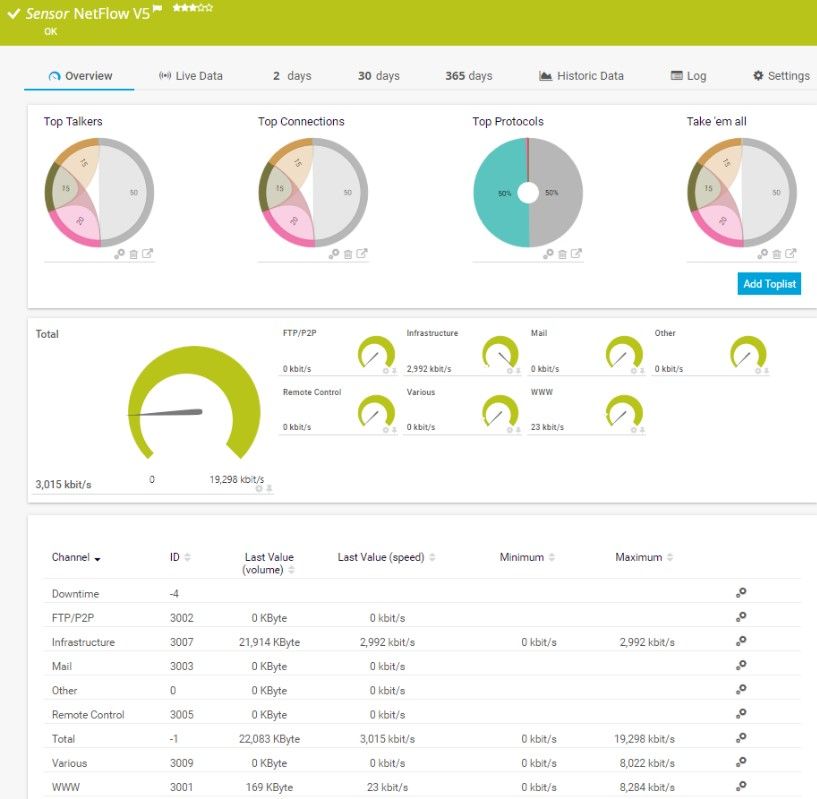

- PRTG Network Monitor

Aunque no es una herramienta especifica de monitorización de red que explote a fondo las capacidades del protocolo Netflow, es muy simple y práctica. Es ideal para comenzar a obtener datos básicos de nuestros dispositivos y a ir comprendiendo como se configura en nuestros equipos. Su principal función es la de monitorizar cualquier cosa monitorizable. Cuenta con miles de sensores que van desde la comprobación de los recursos básicos de servidores y dispositivos de red hasta los más complejos, como analizar el rendimiento de bases de datos.

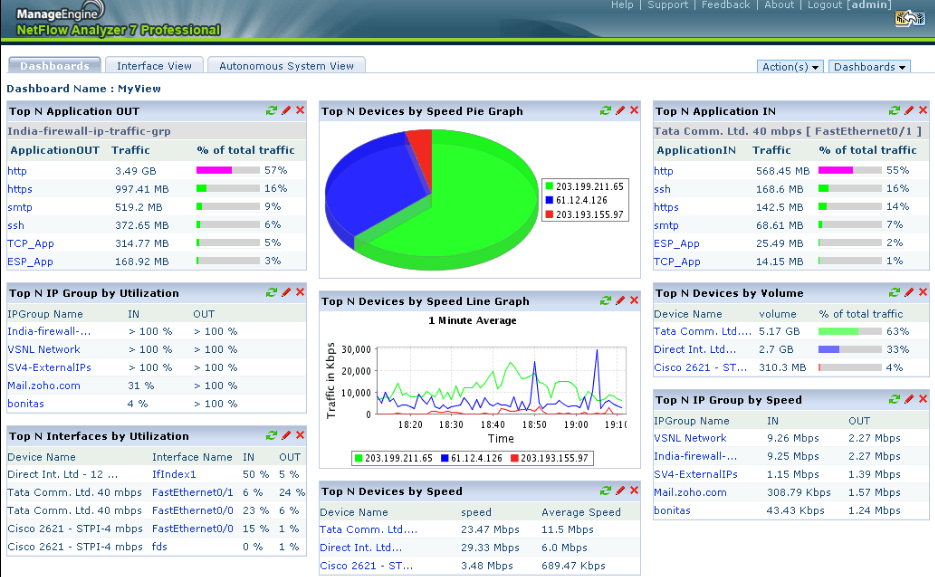

- ManageEngine Netflow Analyzer

Este es otro ejemplo de cómo los grandes fabricantes de software de apoyo a los departamentos de IT dedican algunos ‘complementos’ de su software central al área de la monitorización. Como el anterior, tampoco es un producto dedicado en exclusiva a la explotación de todo lo que un protocolo como Netflow puede ofrecer.

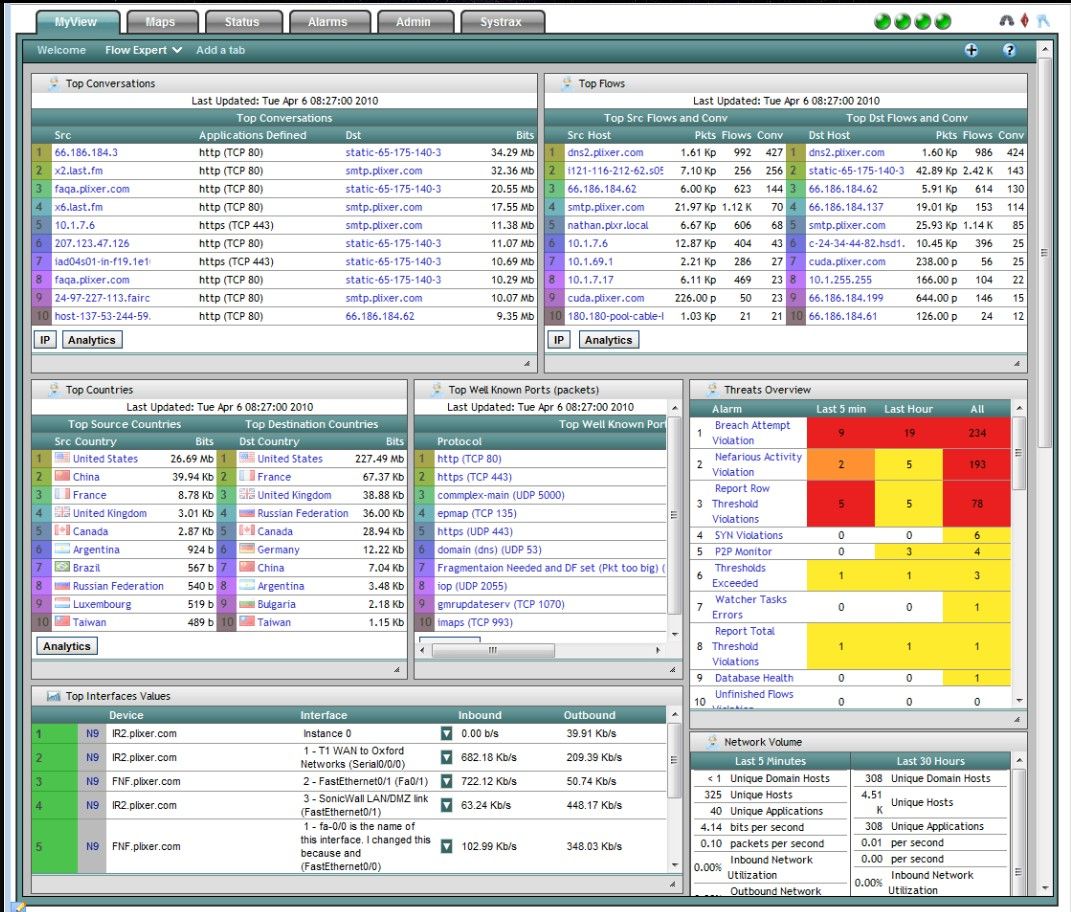

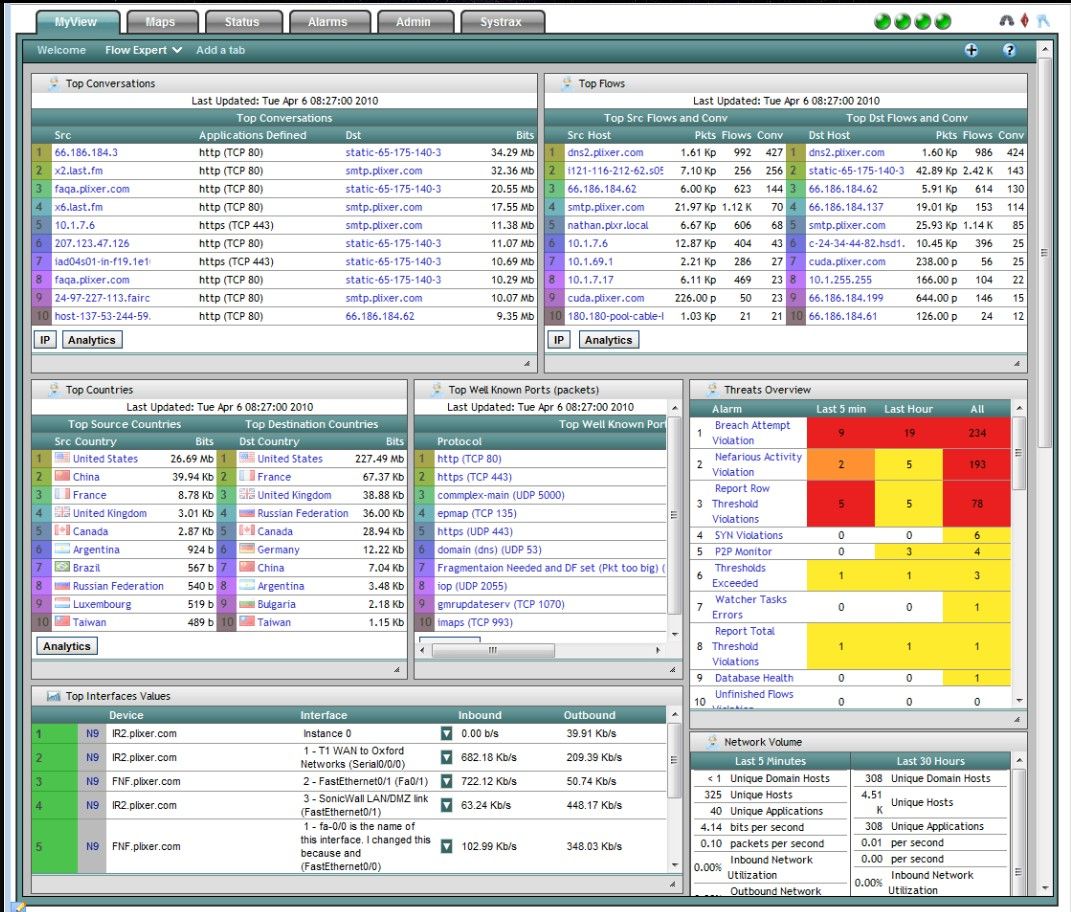

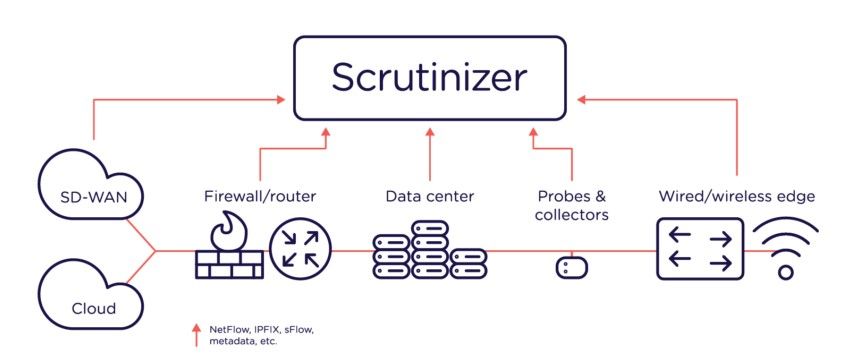

- Scrutinizer (de Plixer)

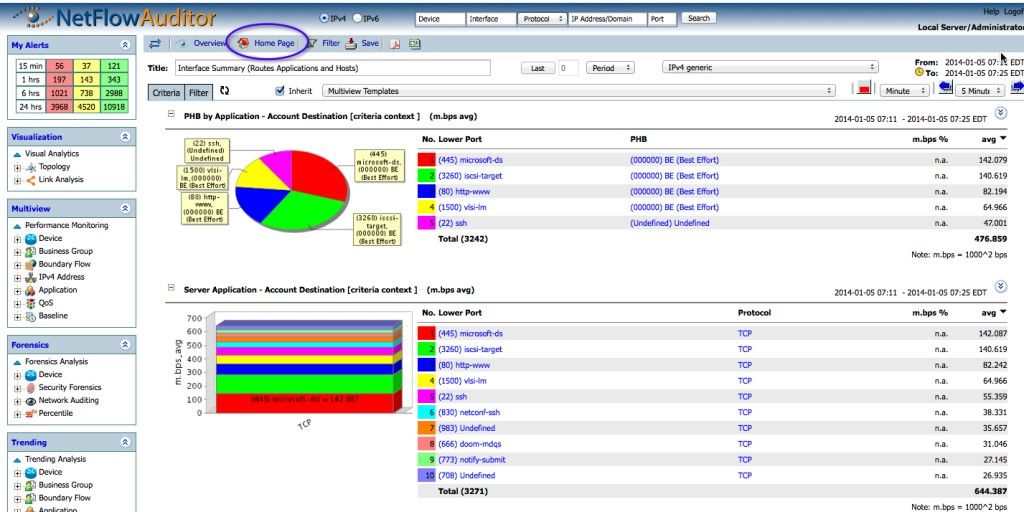

- NetflowAuditor

Ideadata es un fabricante internacional que también se enfoca en productos dedicados en el análisis de datos proporcionados por la mayoría de los protocolos estilo ‘netflow’. Van más allá de la simple recopilación de datos y generación de informes. Su punto fuerte se basa en la inteligencia implementada en su producto. Con ella aprende patrones y líneas base para conocer cuál es el estado normal de tu red y alertarte cuando exista alguna anomalía que se salga de los patrones de esa línea base.

Conclusión

Como veis, hay muchas y muy variadas formas de explotar la información proporcionada por nuestros dispositivos de red. Depende de nosotros y de dónde queremos poner el foco: ¿En la usabilidad? ¿En la simplicidad? ¿En la seguridad? De ahí optaremos por una u otra solución. Encontrar el equilibrio es la clave, pero a veces no resulta una tarea tan sencilla.

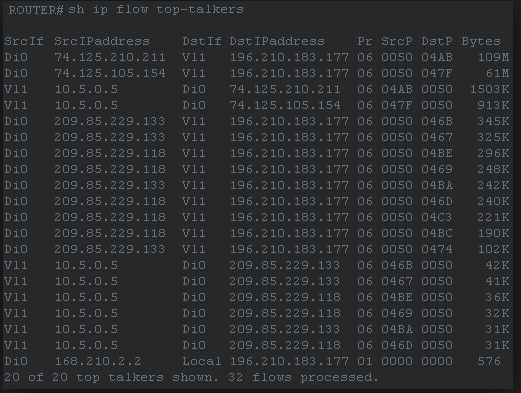

De todas formas, siempre podremos ejecutar un simple ‘show ip flow top talker’ y ver quién es el ‘listo’ que está robando todos nuestros bits en los últimos 30 minutos…

Espero que os haya sido de interés y hasta la próxima entrada…

Deja una respuesta