Ciberseguridad empresarial: un desafío en tiempos de teletrabajo

La ciberseguridad ya es un aspecto de trascendental importancia para cualquier organización. La aceleración de los procesos de transformación digital la ha situado en la primera línea de prioridades de las empresas.

La pandemia ha cambiado la forma de trabajar de miles de compañías. Es una de las pocas consecuencias positivas que podemos extraer del pasado ejercicio: dentro de algunos años recordaremos 2020 como el momento clave para un cambio de mentalidad definitivo en cuanto a usos tecnológicos.

El teletrabajo, que inicialmente irrumpió como medida reactiva, parece haber llegado para quedarse. Ha sido el principal driver para este cambio de actitud. Pero también añade una pieza más al complejo puzle tecnológico que deben resolver las empresas: el uso de nuevas soluciones viene acompañado de nuevos riesgos.

Este escenario ha puesto de manifiesto la necesidad de dar un paso al frente en esta materia. Sin embargo, existe un largo camino que recorrer hasta alcanzar la madurez. A día de hoy, el tejido empresarial nacional presenta una clara división: de acuerdo al ‘Informe sobre madurez digital en España 2020-21’, el 56% de las empresas carece de una estrategia de ciberseguridad bien definida. Y no es el dato más preocupante.

Índice de contenidos

Panorama de la ciberseguridad en España

Como hemos apuntado, el Covid-19 ha impulsado notablemente la digitalización corporativa, concentrando en pocos meses una actuación proyectada a varios años vista. Una transformación acelerada que pone en peligro la seguridad de sus protagonistas.

Lo demuestran los datos: según un estudio de Ironhack, España se convirtió el año pasado en el tercer país con mayor riesgo de sufrir ciberataques, únicamente superado por Estados Unidos y Alemania. En 2020 fuimos objeto de más de 40 mil ataques diarios, lo que supone un incremento del 125% respecto al anterior ejercicio. La pregunta no es si vamos a sufrir un ciberataque, sino cuándo ocurrirá.

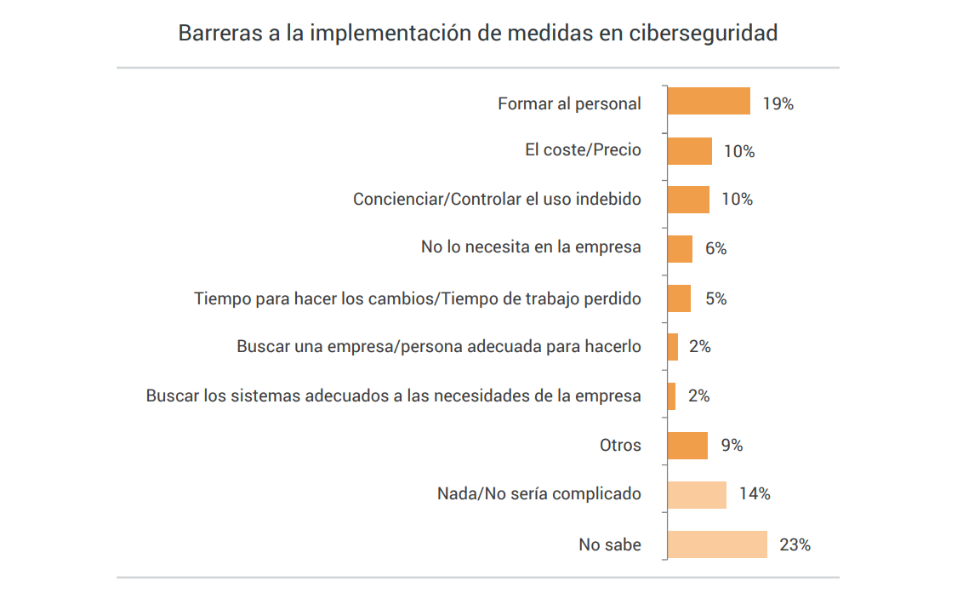

Obstáculos para el desarrollo de estrategias de ciberseguridad en las empresas nacionales | Fuente: The Cocktail Analysis

La mayor parte se dirige precisamente a los agentes más vulnerables: las pymes y usuarios particulares. Lo que constata la errónea percepción de ser víctimas poco atractivas. Resulta llamativo que un 98% de las pymes, que representan el 99% del tejido productivo nacional, no se consideren objetivos potenciales de un ciberataque. Y aún es más preocupante que el 90% no emplee técnicas avanzadas de ciberseguridad, cuando el coste medio de un ataque se sitúa en 35 mil euros. Eso en los casos en que es posible una recuperación: el 60% de ellas se ve obligada a bajar la persiana seis meses después de haber padecido un asalto de este tipo.

Es obvio que las empresas necesitan implantar estrategias globales para proteger su información ahora que los datos se han convertido en el principal activo corporativo. Pero muchas de ellas, sea por desconocimiento o falta de capacidad, no tiene claro cómo hacerlo. De ahí que cada vez más confíen en el apoyo de socios especializados (opción elegida por un 76%), capaces de ofrecer una visión integral ante los desafíos que presenta un entorno en permanente cambio.

Viejas y nuevas amenazas

En lo que llevamos de 2021 los ciberataques han aumentado en un 30% a nivel global, y las previsiones dicen que seguirán al alza. El riesgo sigue estando muy presente, y las técnicas empleadas son cada vez más sofisticadas y virulentas.

El trabajo en remoto es una de las principales causas: el teletrabajador puede ser una presa fácil. El incremento del uso de servicios de escritorio virtual, soluciones Cloud o herramientas de trabajo colaborativo es caldo de cultivo para la aparición de vulnerabilidades. Y los ciberdelincuentes saben bien cómo aprovecharlas.

El ransomware fue la principal amenaza de 2020, aumentando en un 64%. Este tipo de ataque se basa en un software malicioso (malware), capaz de secuestrar desde archivos hasta dispositivos enteros. La forma más habitual de enmascarar estos programas es mediante emails que los camuflan como un archivo adjunto o enlace legítimo. Patrones que, por otro lado, están en permanente evolución, creando un desafío constante para las empresas que no cuentan con el apoyo de profesionales especializados en ciberseguridad. Recuperar los ficheros secuestrados implica el pago de un rescate, aunque el 40% de las víctimas nunca recuperan sus datos y hasta un 73% vuelve a ser atacadas más adelante. De ahí la imperiosa necesidad de protegernos ante esta práctica.

Otro de los mecanismos más utilizados es el phishing, que se vale de envíos masivos de correos electrónicos suplantando la identidad de instituciones públicas o empresas privadas. Este tipo de ataque busca obtener datos personales, claves de acceso, cuentas bancarias y demás información sensible. El acceso a ellos permite romper esa primera barrera de defensa y crear una puerta de entrada para introducir programas malignos en cualquier tipo de sistema. Una amenaza que, según los datos de IBM, ha aumentado en un 6.000% desde el inicio de la pandemia.

Finalmente, encontramos otras dos prácticas que, aunque no son en absoluto novedosas, han ganado protagonismo en los últimos meses. Hablamos de los ataques de denegación de servicio (DDoS) y los de inyección SQL. El primero busca interrumpir un servicio o recurso, haciéndolo inaccesible para sus usuarios legítimos. El segundo aprovecha errores de las aplicaciones web, inyectando las bases de datos de comandos SQL para acceder a la información que contienen.

Medidas básicas de ciberseguridad para proteger tu empresa

Como se puede apreciar, son muchas las amenazas a las que las empresas se exponen en la era digital. Y cualquier incidente de seguridad puede provocar importantes perjuicios, independientemente de su tamaño o sector de actividad. Mantener la información corporativa a buen recaudo debe ser una prioridad, no una posibilidad.

Afortunadamente, existen una serie de medidas preventivas que pueden ayudarte a proteger tu empresa, minimizar riesgos y garantizar la continuidad de negocio ante cualquier circunstancia.

Actualización siempre al día

La primera pasa por intentar mantener actualizados los programas y sistemas operativos que tu organización utilice en su día a día, para así contar con las últimas revisiones de seguridad y evitar posibles brechas. Debemos comprobar de forma proactiva si existen nuevas actualizaciones para nuestro software, y, en caso de tenerlo contratado a un proveedor externo, solicitar que lo revise regularmente.

Catalogar la información

Clasificar tu información corporativa según su criticidad te simplificará saber dónde debes concentrar esfuerzos. Cualquier empresa maneja una ingente cantidad de datos, pero no todos tienen la misma importancia. La información pública, como la recogida en tu página web, puede ser accesible para todo el mundo. En cambio, la de uso interno solo lo será para la plantilla de trabajadores. Finalmente, seguro que dispones de cierta información confidencial a la que solo puede acceder un reducido grupo de trabajadores: documentación financiera, planes estratégicos, propiedad intelectual y patentes, nóminas, etc. No todas requieren el mismo nivel de protección, ni deben ser accesibles para todos: cuantas menos personas puedan acceder, menor riesgo correrás.

Destrucción de datos

La información tiene su propio ciclo de vida. Cuando haya cumplido su función, es conveniente eliminarla. Un documento que ya no es útil para tu empresa, podría serlo para un competidor. Así te garantizas evitar un uso indebido además de ahorrarte los costes de almacenamiento de una información ya obsoleta.

Usar una VPN

La extensión del teletrabajo exige que tus empleados puedan acceder a los archivos y documentación de tu empresa de forma remota. Una red privada virtual permite extender una red de área local privada sobre la red pública de internet manteniendo la privacidad. Utilizar una VPN como nuestro GT-Net garantiza el anonimato y la protección de la información mediante cifrado, salvaguardándola de ojos indiscretos y habilitando un espacio único de trabajo ágil y completamente fiable.

Virtualización de escritorio

Una alternativa al VPN son los servidores de acceso remoto (RAS), una solución muy válida para la conectividad remota. Este tipo de servicios permite ejecutar las aplicaciones desde una máquina virtual administrada por un data center. Es un servicio que ofrecemos desde Cloud Center Andalucía mediante RAS Parallels para la virtualización de aplicaciones y escritorios. Este software proporciona servicios de autenticación, conectividad y acceso a recursos a los usuarios, facilitando una gestión segura de aplicaciones y datos desde cualquier ubicación y dispositivo.

A priori puede parecer similar a la VPN, aunque las diferencias son notables. Ambos permiten acceder de forma remota a un entorno de trabajo, pero utilizan métodos distintos. Mientras que un VPN conecta un ordenador con otro que esté ejecutando el mismo sistema operativo, la virtualización de escritorio se basa en la tecnología Cloud, por lo que no es necesario que el dispositivo de origen esté encendido. Lo que lo convierte en un sistema más flexible, accesible y escalable.

Gestión de contraseñas

La enorme cantidad de servicios y herramientas digitales que utilizamos en nuestra actividad profesional nos obliga a utilizar decenas de contraseñas cada día. Implementar una buena política de gestión es crítico: el 80% de las brechas de seguridad se inicia con un robo de credenciales.

La primera norma nace del sentido común: no ponérselo fácil a los ciberdelincuentes. Los asaltantes utilizan sofisticados sistemas capaces de probar miles de combinaciones en pocos segundos. Por eso debemos utilizar contraseñas complejas, combinando mayúsculas y minúsculas, caracteres, símbolos y números. Y también tener en cuenta su longitud: lo recomendable es que contengan un mínimo de 12 caracteres. Tampoco es buena idea tenerlas anotadas en un documento o tabla, ni guardarlas en el navegador: si consiguen acceder a ellas tendrás un gran problema.

Esto plantea el reto de cómo recordarlas todas. De ahí que el uso de gestores digitales de contraseñas como KeePass o Bitwarden sea una práctica altamente recomendable. Son herramientas seguras, almacenan las claves de forma cifrada y solo se puede acceder a ellas mediante una contraseña maestra previa.

Autenticación multifactor

Este punto está directamente relacionado con el anterior. La autenticación multifactor (MFA) es una tecnología que requiere múltiples métodos de autenticación para verificar la identidad del usuario. Este sistema crea una defensa por capas, obstaculizando el acceso de personas no autorizadas: si una de ellas se ve comprometida, el asaltante todavía deberá superar una o más barreras. Su aplicación dificulta enormemente una posible usurpación de identidad.

Antivirus

Los programas específicos de seguridad te ayudan a proteger tus equipos de trabajo, detectando y eliminando amenazas procedentes de internet o contenidas en algún pendrive. Pero el software para particulares puede resultar insuficiente contra los ataques más avanzados. De ahí que contratar un antivirus para empresas sea muy recomendable para controlar cualquier dimensión de tu compañía. En CCA confiamos en las soluciones profesionales de Kaspersky, diseñadas para proteger, bloquear y solucionar de forma integral amenazas en los endpoints, redes y servicios.

Firewalls de próxima generación

Mientras que los cortafuegos tradicionales ejecutan una inspección del tráfico entrante y saliente, los firewalls de próxima generación añaden una serie de características adicionales para el control de aplicaciones y una prevención basada en el análisis inteligente.

Un buen ejemplo es CheckPoint Firewall, sistema de nueva generación gestionado en red y basado en tecnología de alta disponibilidad que te permite anticiparte a cualquier daño que pueda poner en riesgo tu negocio.

Protección de la capa DNS

Buena parte de los ataques trata de infiltrarse a nivel de dominio, convirtiendo la capa DNS en un objetivo prioritario. No en vano, las consultas DNS son parte esencial de casi todo el tráfico web. Blindarla ante los asaltantes significa estar a salvo de la gran mayoría de intentos, deteniendo el malware, el ransomware, el phishing o las redes de bots antes de que los hackers puedan conectar con tu red.

BackUp Cloud

Por muchas medidas de protección que establezcas, tu negocio nunca estará completamente a salvo. Disponer de copias de seguridad de la información clave de tu empresa es crítico, ya que te permitirán recuperarte rápidamente de cualquier contingencia.

Para ello nada mejor que aplicar la regla del 3-2-1. ¿En qué consiste? Siempre hay que mantener tres copias de seguridad, que al menos dos estén en soportes distintos y que una de ellas se almacene en un servidor externo e independiente de la infraestructura de origen.

Nuestro BackUp Online, basado en el BackUp Cloud de Acronis, te ayuda a realizar copias de seguridad en la nube, que pueden ser replicadas en otro data center externo. Un servicio diseñado para ejecutar copias de seguridad automáticas de tus datos, permitiendo un acceso inmediato los 365 días del año en casos de pérdida, robo, destrucción o cifrado de los archivos.

Concienciación de los trabajadores

Finalmente, es necesario tener presente que la seguridad empieza en tus propios empleados. Resulta fundamental concienciarlos en materia de ciberseguridad, alertando sobre las consecuencias que puede tener para la organización hacer un inocente clic donde no se debe.

Para conseguir que estén siempre alerta contamos con un Plan de Concienciación Integral, basado en el kit del Instituto Nacional de Ciberseguridad de España (INCIBE). Con él te ayudaremos a establecer una política de buenas prácticas para que cada trabajador actué como barrera de entrada.

Somos conscientes de que la gestión de la ciberseguridad de tu empresa puede resultar abrumadora. Pero eso no debe impedir que implementes cuanto antes una estrategia bien definida.

Si no sabes por dónde empezar, contacta con nosotros y te asesoraremos, sin ningún compromiso, sobre nuestro servicio de Consultoría de Seguridad Informática. Con él realizaremos un diagnóstico profundo de la infraestructura de tu negocio, detectando carencias y diseñando un plan estratégico de acciones para prevenir, proteger y resguardar tu información. Porque anticiparse es la mejor forma de protección ante un entorno que cada vez presenta más amenazas.

Deja una respuesta